La sécurité dans AWS

Les principes de conception de sécurité dans le Cloud AWS

Le modèle de Responsabilité partagée

Présentation de la réponse aux incidents

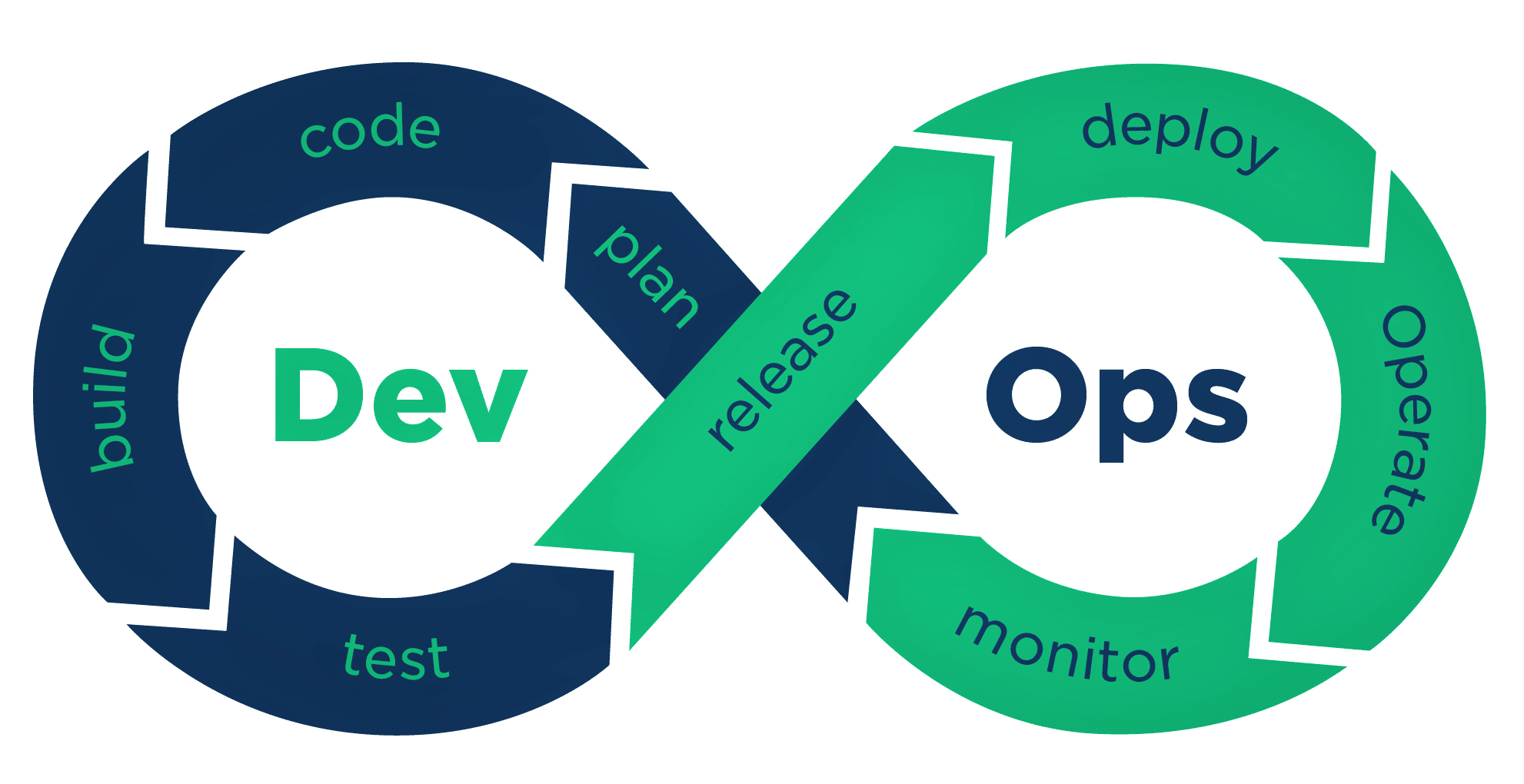

DevOps avec l’ingénierie de sécurité

Identification des points d’entrée dans AWS

Les bonnes pratiques des identifiants des utilisateurs

Les analyses de stratégie IAM

L’authentification multifacteur (MFA)

Journalisation des requêtes d’API avec AWS CloudTrail

Considérations relatives à la sécurité : environnements d’applications web

Les menaces dans une architecture à trois niveaux

Évaluation de la sécurité globale avec AWS Trusted Advisor

Sécurité des applications

Amazon EC2 : Les considérations relatives à la sécurité

Automatisation des instances avec AWS Systems Manager

Sécurité des données

Protection des données au repos avec Amazon S3

Les considérations relatives à la sécurité avec Amazon RDS et Amazon DynamoDB

Protection des données d’archivage

Sécuriser les communications réseau

Les considérations de sécurité avec Amazon VPC

Les considérations de sécurité avec Amazon Elastic Load Balancing

AWS Certificate Manager

Surveillance et journalisation dans AWS

Surveillance sur AWS avec AWS Config, Amazon CloudWatch, Amazon Macie

Journalisation sur AWS

Traitement des logs sur AWS

Amazon Kinesis

Amazon Athena

Considérations de sécurité : environnements hybrides

Connexions VPN site à site AWS

Connectivité AWS Client VPN

AWS Direct Connect

AWS Transit Gateway

Protection hors région (services à portée globale)

Menaces de déni de service

Résilience DDoS sur AWS

Intervention en cas d’incidents : réduction des attaques DDoS

Considérations de sécurité : environnements sans serveur

Amazon Cognito et fournisseurs d’identité web

Sécurité des API avec Amazon API Gateway

Sécurisation des fonctions AWS Lambda

Détection des menaces et investigation

Détection des menaces avec Amazon GuardDuty

AWS Security Hub pour la hiérarchisation des menaces

Amazon Detective pour les enquêtes sur les menaces

Gestion des secrets dans AWS

AWS Key Management Service

AWS CloudHSM

AWS Secrets Manager

Automatisation et sécurité dans la conception

Construire un environnement sécurisé

Application de l’utilisation des modèles

Gestion des comptes et provisionnement sur AWS

Gestion de plusieurs comptes AWS

Accès des utilisateurs fédérés